München. Den USB-Stick vom Flohmarkt in den Büro-PC stecken? Macht man nicht – das weiß doch jeder … Doch Datendiebe und Spione rüsten auf, werden immer raffinierter: Um an geheime Informationen in Unternehmen zu kommen, zapfen sie direkt die Mitarbeiter an. Das nennt man „Social Engineering“.

Cem Karakaya, Präventionsexperte der Münchner Polizei, nennt ein typisches Beispiel. Kürzlich im ICE von München nach Berlin: Auf Platz 27, Wagen 8 sitzt Kurt N., Steuerberater. Den Laptop vor sich aufgeklappt checkt er sein Postfach, beantwortet Nachrichten, erstellt dann eine Firmenpräsentation. Auf den neugierigen Mitreisenden hinter sich achtet er nicht. Leider. Denn der linst durch den Spalt im Sitz – und liest alles mit: Kennzahlen und Kundendaten, die vertraulich sind. Beziehungsstatus, Lieblingsfilm und wo Kurt zur Schule ging – steht alles auf dem geöffneten Facebook-Profil. Die Angaben nutzt der Typ geschickt, als er nach vorne rutscht und launig ein Gespräch beginnt. Guter Trick: Am Ende hat er jede Menge über Kurts Arbeitgeber rausgefunden und sogar die private Handynummer des Mitarbeiters in der Tasche.

Oft wird Hilfsbereitschaft der Mitarbeiter ausgenutzt

Ausspioniert auf der Dienstreise, auch das fällt unter Computersicherheit. Karakaya hat bei der Polizei häufig mit solchen Social-Engineering-Attacken zu tun – Fälle, in denen Kriminelle sich im Gespräch, am Telefon oder per E-Mail das Vertrauen anderer erschleichen. Mit den gewonnenen Informationen werden Rechner wie Datenbanken geknackt und gekapert oder auch zerstörerische Viren ins Firmennetz geschleust. „Die Attacken sind erfolgreich, weil die Täter äußerst überzeugend auftreten“, so der Experte. Oft brauche es nur einen Anruf oder zwei, um das Vertrauen eines Menschen zu gewinnen.

Hilfsbereitschaft, Respekt vor Autorität und manchmal auch Bequemlichkeit, diese menschlichen Eigenschaften machen sich die Täter zunutze: Wer lässt nicht mal schnell den netten, neuen Kollegen rein, der seine Anmeldekarte zu Hause vergessen hat? Oft wird auch Druck aufgebaut: Wer würde sich weigern, ein Passwort zurückzusetzen, wenn vom Apparat des Chefs ein Anruf kommt und man ihm droht, dass ein großer Auftrag zu platzen droht, wenn er nicht augenblicklich handelt?

Firewall und Virenschutz reichen nicht

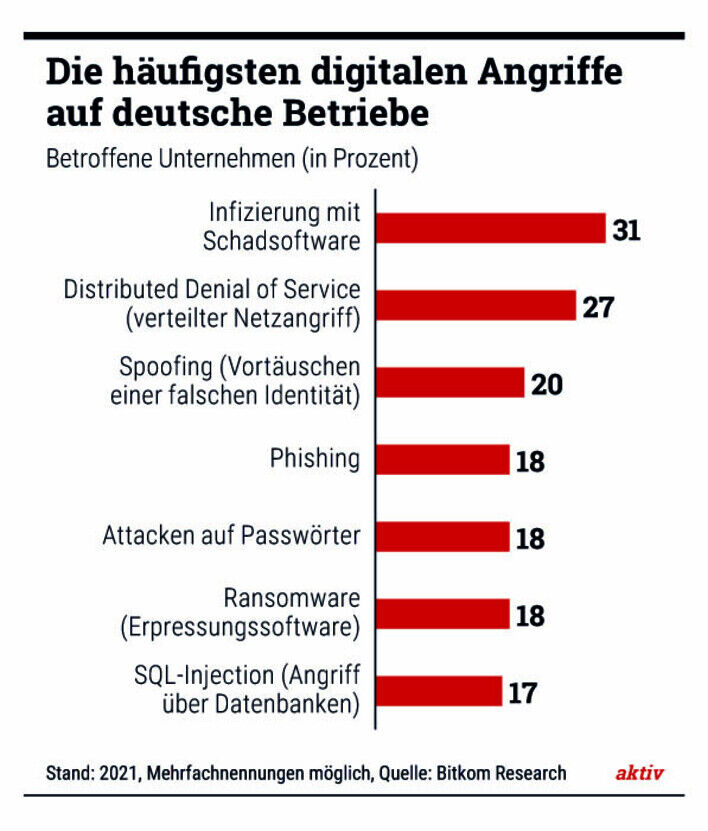

Die Betrüger sind gewieft und schnell. Und sie ersinnen täglich neue Angriffswege: Neun von zehn Unternehmen wurden 2020/2021 Opfer von Datenklau und Sabotage. Die Fälle von Erpressungen, Systemausfällen und Betriebsstörungen nehmen massiv zu, meldet der Digitalverband Bitkom. Bereits jedes zehnte Unternehmen sieht dadurch seine geschäftliche Existenz bedroht. Insgesamt entstehen der deutschen Wirtschaft durch die kriminellen Angriffe Schäden in Milliardenhöhe – und sie werden noch steigen.

Haupttreiber des Anstiegs seien Erpressungsvorfälle, so Bitkom, verbunden mit einem Ausfall von Informations- und Produktionssystemen sowie der Störung von Betriebsabläufen. Diese sind meist unmittelbare Folge von Ransomware-Angriffen. Durch sie werden Computer und andere Systeme blockiert, anschließend werden die Betreiber erpresst.

Ein Großteil der Angriffe beginnt nach der Bitkom-Umfrage mit Social Engineering, also der Manipulation von Beschäftigten. Die Kriminellen nutzen den „Faktor Mensch“ als schwächstes Glied der Sicherheitskette aus, um etwa sensible Daten wie Passwörter zu erhalten. Bei 41 Prozent der befragten Unternehmen gab es zuletzt solche Versuche, per Telefon oder E-Mail. Das hat nicht zuletzt mit dem Homeoffice im Zuge der Corona-Pandemie zu tun.

So gaben knapp zwei Drittel der Firmen an, es habe mehr IT-Sicherheitsvorfälle gegeben, die auf die Heimarbeit zurückzuführen seien. In der Hälfte der Fälle ist daraus auch ein Schaden entstanden.

In den kommenden Monaten wird die Bedrohungslage durch Cyberattacken sogar noch ernster: 83 Prozent der befragten Unternehmen befürchten, die Zahl der Angriffe werde bis Ende dieses Jahres zunehmen. Firewall und Virenschutz reichen nicht, um sich zu wappnen. Jede einzelne Mitarbeiterin und jeder einzelne Mitarbeiter ist wichtig. Neben technischen Abwehrmechanismen, in die die Unternehmen investieren, sei es entscheidend , das Bewusstsein der Beschäftigten für IT-Sicherheit zu schärfen, sagt das Bundesamt für Sicherheit in der Informationstechnik (BSI).

Das wird in vielen Betrieben schon gemacht. „Wer die Tricks der Täter kennt, kann sich besser schützen“, bestätigt Experte Karakaya. Das gilt nicht nur bei sozialer Manipulation. Ein beliebtes Einfallstor für Datendiebe ist auch die elektronische Post. Schadcodes können sich beispielsweise in Bewerbungsmails oder elektronisch verschickten Fotos von knuddligen Kätzchen verstecken. Diese Bildchen leitet man gern an Kollegen weiter. All das passiert, und zwar täglich.

Schadcode versteckt sich in der Bewerbungsmail

„Wer sich im Netz bewegt, sollte genau hinsehen.“ Auch und vor allem im Job. Karakaya rät, ein gesundes Bauchgefühl für die Bedrohung zu entwickeln, ohne jedoch ständig misstrauisch zu sein.

Ein komisches Gefühl hatte übrigens auch Kurt, als er im Zug von dem Fremden angesprochen wurde. Dass er sich dennoch einwickeln ließ, lag vielleicht daran, dass er es mit einem Profi zu tun hatte: Karakaya inkognito. Der klärte sein „Opfer“ am nächsten Tag auf, per Anruf aus dem Polizeirevier. Die Nummer hatte er ja. Was da nicht alles hätte passieren können …

Friederike Storz berichtet für aktiv aus München über Unternehmen der bayerischen Metall- und Elektro-Industrie. Die ausgebildete Redakteurin hat nach dem Volontariat Wirtschaftsgeografie studiert und kam vom „Berliner Tagesspiegel“ und „Handelsblatt“ zu aktiv. Sie begeistert sich für Natur und Technik, Nachhaltigkeit sowie gesellschaftspolitische Themen. Privat liebt sie Veggie-Küche und Outdoor-Abenteuer in Bergstiefeln, Kletterschuhen oder auf Tourenski.

Alle Beiträge der Autorin